Regel Nummer 1: Sichere Passwörter verwenden! 😇

Ja ja, ist wisst schon. Aber auch auf die Gefahr hin, dass ihr es nicht mehr hören könnt, sichere Passwörter sind ein Muss für jeden von uns! 🤐

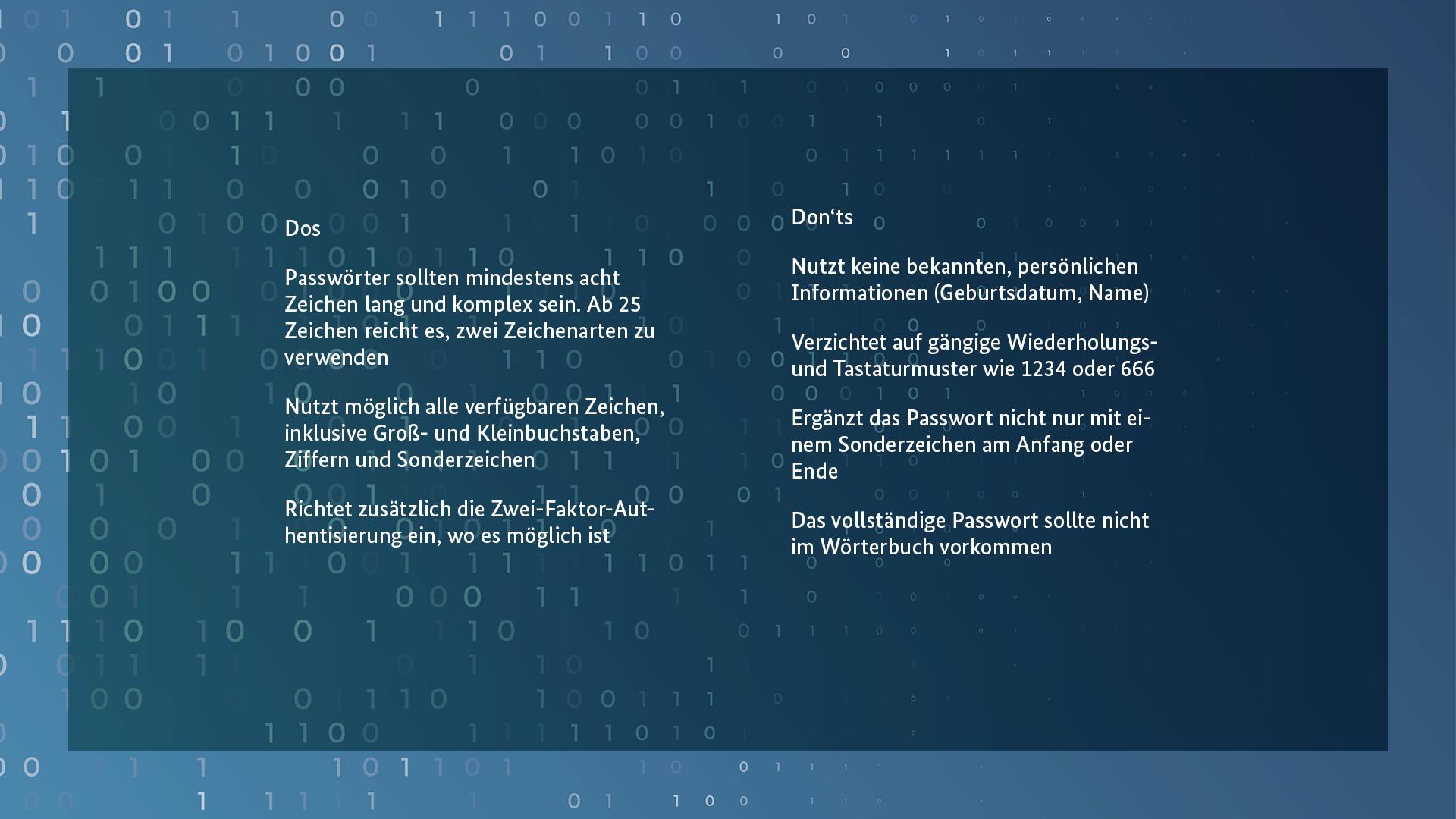

Aber was bedeutet das eigentlich ganz genau? Wir haben die wichtigsten Dos und Don'ts für euch übersichtlich zusammengestellt.

Alle ausführlichen Tipps zu sicheren Passwörtern und Passwortmanagern findet ihr natürlich auf bsi.bund.de.

#CyberSecurity #ITSicherheit #Passwörter

@DmMacniel@feddit.org Gerne auf unseren Beitrag hier bei Mastodon verlinken: https://social.bund.de/@bsi/114109144358250851 🙂